Wprowadzenie do problematyki anonimizacji danych w obliczeniach brzegowych

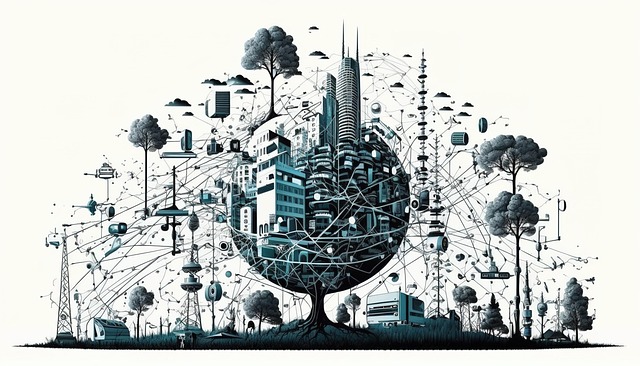

W dzisiejszym zglobalizowanym świecie, gdzie urządzenia Internetu Rzeczy (IoT) stają się coraz powszechniejsze, zarządzanie danymi i ich ochrona stają się kluczowymi tematami. W miarę jak obliczenia brzegowe zyskują na znaczeniu, przetwarzanie danych lokalnie, blisko źródła ich generacji, staje się normą. To podejście ma wiele zalet, w tym zmniejszenie opóźnień oraz zwiększenie wydajności, ale niesie ze sobą także wyzwania związane z prywatnością. W tym kontekście anonimizacja danych staje się niezwykle ważna, pozwalając na ochronę prywatności użytkowników bez wpływu na funkcjonalność urządzeń IoT.

Dlaczego anonimizacja danych jest kluczowa w obliczeniach brzegowych?

Anonimizacja danych to proces, który ma na celu usunięcie wszelkich informacji, które mogłyby zidentyfikować osobę fizyczną. W obliczeniach brzegowych, gdzie dane są przetwarzane lokalnie, często pojawia się potrzeba ochrony prywatności użytkowników. Urządzenia IoT zbierają ogromne ilości danych, a ich analiza bez odpowiednich zabezpieczeń może prowadzić do naruszenia prywatności.

Przykład? Wyobraźmy sobie inteligentny dom, który monitoruje nawyki domowników. Jeśli dane dotyczące ich codziennych aktywności nie zostaną odpowiednio zanonimizowane, mogą być wykorzystane w sposób, który narusza ich prywatność. W związku z tym, zastosowanie skutecznych technik anonimizacji staje się nie tylko rekomendacją, ale wręcz koniecznością.

Techniki anonimizacji danych w kontekście IoT

W obliczeniach brzegowych mamy do dyspozycji kilka technik anonimizacji, które mogą być stosowane w zależności od charakterystyki danych oraz zasobów obliczeniowych. Najczęściej wykorzystywane metody to:

1. **Maskowanie danych**: Proces polegający na zastąpieniu rzeczywistych wartości danymi fikcyjnymi. Na przykład, zamiast przechowywać prawdziwe imię i nazwisko, możemy użyć losowych ciągów znaków. To podejście jest jednak czasami krytykowane za potencjalną możliwość odwrócenia maskowania.

2. **Agregacja danych**: Gromadzenie danych z wielu źródeł i przedstawianie ich w zbiorczy sposób. Przykładowo, zamiast analizować indywidualne dane użytkowników, możemy analizować dane grupowe, co znacząco redukuje ryzyko identyfikacji jednostki.

3. **Kryptografia**: Choć nie jest to klasyczna technika anonimizacji, wykorzystanie szyfrowania do zabezpieczenia danych przed nieautoryzowanym dostępem jest kluczowe. W obliczeniach brzegowych, szyfrowanie danych przed ich przesłaniem do chmury lub innego systemu może zapewnić dodatkowy poziom bezpieczeństwa.

4. **Zamiana danych**: Technika polegająca na zmianie wartości atrybutów danych na inne, które zachowują ich statystyczne właściwości. Na przykład, zamiast przechowywać dokładne dane o temperaturze, możemy użyć wartości w przedziałach.

Każda z tych technik ma swoje zalety i wady, a ich wybór powinien być uzależniony od specyficznych potrzeb danego systemu oraz ograniczeń technologicznych urządzeń brzegowych.

Wyzwania związane z anonimizacją w ograniczonych zasobach obliczeniowych

Jednym z największych wyzwań związanych z anonimizacją danych w obliczeniach brzegowych jest ograniczona moc obliczeniowa i pamięć urządzeń. Te urządzenia często działają na baterie i mają ograniczoną zdolność do przetwarzania złożonych algorytmów. Z tego powodu techniki anonimizacji muszą być dostosowane do warunków, w jakich działają.

Na przykład, maskowanie danych może wymagać większych zasobów obliczeniowych w porównaniu do prostszej agregacji. Dlatego kluczowe jest, aby inżynierowie projektujący systemy IoT wybierali metody, które są efektywne nie tylko pod względem ochrony prywatności, ale również pod względem wykorzystania zasobów.

Ponadto, istnieje ryzyko, że niektóre techniki anonimizacji mogą prowadzić do utraty wartościowych informacji. Zbyt silne zanonimizowanie danych może sprawić, że będą one bezużyteczne dla analizy, co może być problematyczne w kontekście podejmowania decyzji opartych na danych.

Regulacje dotyczące prywatności a anonimizacja danych

W miarę jak rośnie znaczenie ochrony prywatności, regulacje dotyczące przetwarzania danych stają się coraz bardziej rygorystyczne. Przykładem jest ogólne rozporządzenie o ochronie danych (RODO) w Unii Europejskiej, które nakłada obowiązki na firmy przetwarzające dane osobowe. W kontekście anonimizacji, RODO definiuje, że dane zanonimizowane nie są traktowane jako dane osobowe, co oznacza, że nie podlegają tym samym regulacjom.

Jednakże, aby uznać dane za zanonimizowane, proces ten musi spełniać określone kryteria. Musi być niemożliwe, aby przy użyciu dodatkowych informacji zidentyfikować osoby, do których te dane się odnoszą. To wymaga staranności w wyborze technik anonimizacji oraz ciągłego monitorowania skuteczności tych metod.

Firmy powinny również być świadome lokalnych regulacji i wymagań dotyczących anonimizacji, ponieważ mogą się one różnić w zależności od regionu. Zrozumienie tych przepisów jest kluczowe dla zapewnienia zgodności oraz uniknięcia potencjalnych kar.

Praktyczne zastosowania anonimizacji danych w obliczeniach brzegowych

W praktyce, anonimizacja danych w obliczeniach brzegowych ma zastosowanie w wielu różnych branżach. Przykładem może być sektor zdrowia, gdzie urządzenia monitorujące pacjentów zbierają dane o ich stanie zdrowia. Dzięki anonimizacji, te dane mogą być analizowane w celu poprawy jakości opieki zdrowotnej, jednocześnie chroniąc prywatność pacjentów.

Innym przykładem jest inteligentne zarządzanie miastami, gdzie dane z czujników monitorujących ruch drogowy mogą być wykorzystywane do optymalizacji transportu publicznego. Anonimizacja danych pozwala na zbieranie cennych informacji bez narażania prywatności mieszkańców.

Warto również wspomnieć o przemysłach, takich jak handel detaliczny, gdzie dane dotyczące zachowań zakupowych mogą być analizowane przy użyciu technik anonimizacji. Dzięki temu, przedsiębiorstwa mogą lepiej dostosować swoje oferty do potrzeb klientów, jednocześnie dbając o ich prywatność.

i przyszłość anonimizacji danych w obliczeniach brzegowych

W miarę jak technologia rozwija się, a urządzenia IoT stają się coraz bardziej złożone, tak samo rośnie potrzeba skutecznej anonimizacji danych. W obliczeniach brzegowych, gdzie przetwarzanie danych odbywa się lokalnie, ochrona prywatności użytkowników jest kluczowa. Wybór odpowiednich technik anonimizacji, dostosowanie ich do ograniczonych zasobów obliczeniowych oraz zapewnienie zgodności z regulacjami to wyzwania, które należy zrealizować.

Z biegiem czasu możemy spodziewać się nowych rozwiązań w zakresie anonimizacji, które będą bardziej efektywne i dostosowane do potrzeb rozwijających się technologii. Firmy, które zainwestują w ochronę prywatności i skuteczne metody anonimizacji, będą mogły zdobyć zaufanie swoich użytkowników, co w dłuższej perspektywie przyniesie im korzyści. Dbanie o prywatność w erze IoT to nie tylko obowiązek, ale także szansa na budowanie lepszego i bardziej zaufanego środowiska cyfrowego.