do anonimizacji danych w IoT

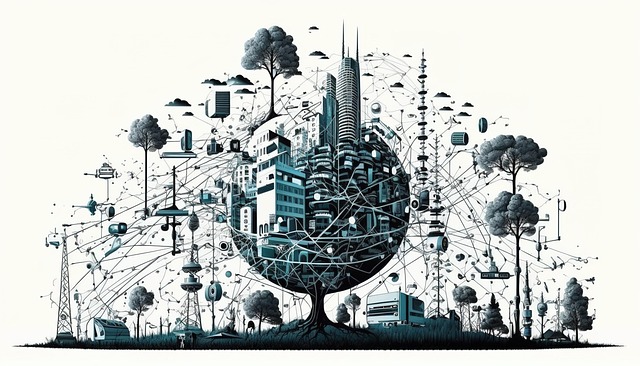

W dobie rosnącej liczby urządzeń Internetu Rzeczy (IoT) oraz ich zastosowań w codziennym życiu, zagadnienie ochrony prywatności staje się niezwykle istotne. Z urządzeniami IoT zbierającymi ogromne ilości danych, które mogą zawierać wrażliwe informacje, konieczność ich odpowiedniej anonimizacji w kontekście obliczeń brzegowych nabiera nowego znaczenia. W niniejszym artykule przedstawimy najlepsze praktyki anonimizacji danych, które pomogą zminimalizować ryzyko naruszenia prywatności oraz optymalizować cały proces. Przejdźmy do konkretów.

1. Zrozumienie danych oraz ich kontekstu

Przed przystąpieniem do anonimizacji danych, kluczowe jest zrozumienie, jakie informacje są gromadzone przez urządzenia IoT oraz w jakim kontekście są one używane. Niezwykle istotne jest, aby zidentyfikować dane, które mogą być uznane za wrażliwe – na przykład dane osobowe, lokalizacyjne czy zdrowotne. Dobrze przeprowadzone audyty danych pozwalają na określenie, które z nich wymagają szczególnej ochrony, a co za tym idzie, odpowiednich technik anonimizacji.

Warto również zwrócić uwagę na kontekst, w jakim te dane są przetwarzane. Na przykład, dane zbierane przez czujniki w inteligentnych domach będą wymagały innego podejścia niż te z urządzeń medycznych. Zrozumienie kontekstu pozwala na lepsze dopasowanie metod anonimizacyjnych do specyficznych wymagań.

2. Wybór odpowiedniej metody anonimizacji

Na rynku dostępnych jest wiele metod anonimizacji danych, w tym pseudonimizacja, agregacja danych, oraz różne formy perturbacji. Pseudonimizacja polega na zastąpieniu identyfikatorów osobowych innymi symbolami, co zmniejsza ryzyko powiązania danych z konkretną osobą. Agregacja danych z kolei polega na ich zbiorczym przedstawieniu, co uniemożliwia identyfikację poszczególnych jednostek.

W przypadku obliczeń brzegowych, gdzie opóźnienia w przesyłaniu danych mogą wpłynąć na działanie systemu, najlepszym rozwiązaniem może być perturbacja danych. Polega to na wprowadzeniu losowych zmian w danych, co pozwala na zachowanie ich użyteczności przy jednoczesnym zwiększeniu ochrony prywatności. Warto zatem dobrać metodę anonimizacji dopasowaną do specyfikacji systemu i charakterystyki przetwarzanych danych.

3. Implementacja ochrony danych na poziomie urządzenia

W przypadku urządzeń IoT, kluczowe jest, aby mechanizmy ochrony danych były wdrażane już na etapie projektowania. Oznacza to, że producenci powinni integrować funkcje anonimizacji danych bezpośrednio w urządzeniach. Takie podejście nie tylko chroni dane, ale również zwiększa zaufanie użytkowników do technologii IoT.

Warto również rozważyć zastosowanie lokalnych algorytmów anonimizacji, które działają na poziomie brzegowym, co przyczynia się do zmniejszenia ilości danych przesyłanych do centralnych baz danych. Dzięki temu, nawet jeśli dane zostaną przechwycone w trakcie transmisji, będą one już nie zanonimizowane, co znacznie podnosi poziom bezpieczeństwa.

4. Monitorowanie i audyt procesów anonimizacji

Wdrożenie procesów anonimizacji to jedno, ale ich skuteczność należy regularnie monitorować i audytować. Warto wprowadzić mechanizmy, które pozwolą na śledzenie, jak dane są przetwarzane oraz jakie metody anonimizacji są stosowane. Dzięki temu można szybko reagować na ewentualne nieprawidłowości i dostosowywać strategie ochrony danych do zmieniających się warunków.

Audyt procesów anonimizacji powinien obejmować zarówno kontrolę techniczną, jak i ocenę zgodności z obowiązującymi regulacjami prawnymi, takimi jak RODO. Regularne przeglądy pozwalają na identyfikację obszarów, które wymagają poprawy lub dostosowania do nowych wyzwań związanych z bezpieczeństwem danych.

5. Edukacja i świadomość użytkowników

Nie można zapominać o roli użytkowników w procesie ochrony danych. Wszyscy uczestnicy ekosystemu IoT, od producentów po końcowych użytkowników, powinni być świadomi zagrożeń związanych z prywatnością oraz metod, które mogą pomóc w ich minimalizacji. Edukacja na temat anonimizacji danych oraz zasad bezpieczeństwa powinna być integralną częścią wdrażania rozwiązań IoT.

Warto organizować szkolenia oraz kampanie informacyjne, które pomogą zwiększyć świadomość użytkowników na temat tego, jak mogą chronić swoje dane oraz jakie mechanizmy anonimizacji są stosowane w urządzeniach, z których korzystają. Im bardziej świadomi będą użytkownicy, tym bardziej odpowiedzialnie będą podchodzić do ochrony swoich danych osobowych.

6. Ustalanie polityki ochrony danych

Każda organizacja pracująca z danymi IoT powinna posiadać jasno określoną politykę ochrony danych. Taka polityka powinna zawierać wytyczne dotyczące anonimizacji, przechowywania, przetwarzania oraz udostępniania danych. Ważne jest, aby polityka była zgodna z obowiązującymi regulacjami prawnymi oraz dostosowana do specyfiki branży.

Warto również, aby polityka była regularnie aktualizowana w odpowiedzi na zmieniające się przepisy prawne oraz nowe technologie. Wprowadzenie praktyk zgodnych z taką polityką nie tylko zwiększy bezpieczeństwo danych, ale również pomoże w budowaniu zaufania wśród klientów i partnerów biznesowych.

7. Wykorzystanie technologii blockchain w anonimizacji danych

Coraz częściej mówi się o potencjale technologii blockchain w kontekście ochrony prywatności. Dzięki decentralizacji i transparentności, blockchain może stanowić skuteczne narzędzie do anonimizacji danych. Przechowywanie danych na rozproszonych węzłach sprawia, że trudniej jest je skompromitować, a dodatkowe mechanizmy kryptograficzne mogą zapewnić ich dodatkową ochronę.

W kontekście IoT, zastosowanie blockchaina może przyczynić się do zwiększenia bezpieczeństwa procesów anonimizacji oraz umożliwić użytkownikom lepszą kontrolę nad swoimi danymi. Dzięki temu, użytkownicy mogliby mieć pewność, że ich informacje są odpowiednio chronione i że mają wpływ na to, jak są one wykorzystywane.

Anonimizacja danych w obliczeniach brzegowych to nie tylko obowiązek, ale i kluczowy element budujący zaufanie w ekosystemie IoT. Wdrożenie odpowiednich praktyk anonimizacji, edukacja użytkowników oraz stałe monitorowanie procesów to kroki, które mogą znacznie zwiększyć poziom bezpieczeństwa prywatności. W obliczu dynamicznie zmieniającego się świata technologii, warto inwestować w najlepsze praktyki, by zagwarantować ochronę danych wrażliwych. Każdy z nas ma wpływ na to, jak dbamy o prywatność w erze cyfrowej – podejmijmy te działania już dziś!